Было обнародовано о критичных уязвимостях в протоколе Wifi Protected Access II (WPA2), при помощи которого проводится кодирование связи большинства сегодняшних беспроводных сетей. Они дают возможность мошенникам прослеживать трафик Wifi между ПК, телефонами и точками доступа.

Комплект уязвимостей обрел совместное имя KRACK (уменьшение от Key Reinstallation Attack). Она была выявлена в масштабах прикрытого изучения несколько месяцев назад, затем скоординированно размещена в 8 утра вторника по времени западного берега США. Экспертная команда US-CERT Факультета компьютерной инженерии Института Карнеги — Меллона и специалист К.У. Лейвен представляет изучение так:

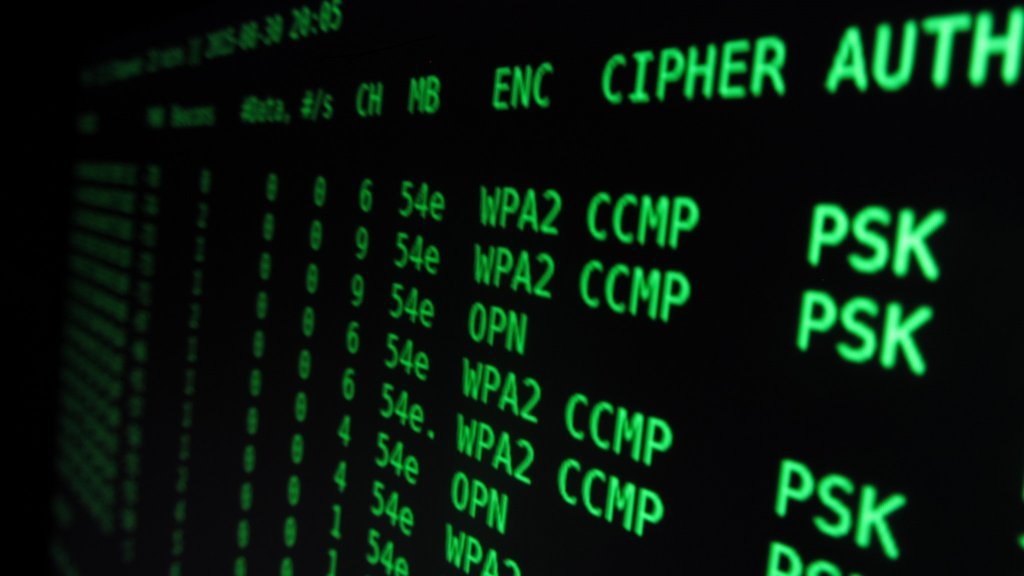

«US-CERT узнал о нескольких главных правящих уязвимостях в протоколе безопасности Wi-Fi Protected Access II (WPA2), работающем по принципу четырёхстороннего рукопожатия. При помощи применения этих уязвимостей можно достичь расшифровки, перехвата пакетов, взлома объединения TCP, встраивания HTTP-контента и тому подобное. Необходимо отметить, что речь идёт о трудностях на уровне протокола, поэтому они коснутся большинство верных реализаций этого стереотипа».

Со слов специалиста, представляющего уязвимости, работают они при помощи «четырёхстороннего рукопожатия», в процессе которого ставится ключ для зашифровки трафика. На раунде 3-го шага ключ вполне может быть вторично выслан большое количество раз, и именно в процессе подобных отправок шифровальное слово вполне может быть определённым методом использовано для общего снятия зашифровки. Страничку одного из специалистов неприятности можно увидеть на Github.

Участник проекта рассказал корреспондентам ArsTechnica, что Aruba и Ubiquiti, отдающие точки доступа большим корпорациям и государственным компаниям, произвели восстановление для снятия уязвимостей, проходящих под кодовыми именами: CVE-2017-13077, CVE-2017-13078, CVE-2017-13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017-13086, CVE-2017-13087, CVE-2017-13088.

В обозримые недели и месяцы скорее всего выйдут обновления и для огромного количества иных пунктов доступа и механизмов, однако некоторые из существующих останутся без заплаток. Пока тем, кто заботится о безопасности своем имени, лучше избежать применения Wifi либо, в любом случае, использовать особые протоколы зашифровки данных вроде Http, и пересмотреть вероятность применения VPN в роли специальной меры обороны.

Январь 30th, 2023

Январь 30th, 2023  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике